Active Directoryを導入してパスワードのポリシーを柔軟に設定したいと思ったことはありませんか。Windowsではドメイン環境向けのパスワード設定ポリシーとしてWindows Server 2000からグループポリシー(以下、GPO)が用意されていますが、実はこのGPOはドメイン全体にしか適用できません。

特定のユーザーやグループに設定したいという場合にはGPOではなくPassword Setting Object(以下、PSO)という機能を利用します。PSOはWindows Server 2008から採用されたパスワードのポリシーを柔軟に設定するための機能で、Windows Server 2012からはこのPSOが設定しやすくなっています。(2008までは専用のツールがなく、ADSIエディタなどで設定を行う必要がありました。)

-

-

Windows Server 2016 サポート終了まで約1年|放置リスクと今から始める安全な移行計画

こんにちは、レムシステム株式会社のエンジニア、小村(@system_kom)です。2027年1月12日にWindows Server 2016がサポート終了(EoS)を迎えます。現在2016をお使いの企業様にとって、残り約1年は「移行計画 ...

PSOは、GPOとの共存も可能です。GPOで全体のベースとなるパスワードポリシーを設定して、PSOで特定のグループやユーザーにイレギュラーなパスワードポリシーを設定するという運用が一般的になるかと思います。(通常、GPOよりPSOのほうが優先的に適用される)

今回の記事では特定のグループに属するユーザーにPSOを利用して、パスワードポリシーの設定を行ってみたいと思います。

Active Directoryのユーザーオブジェクトや組織構成が複雑な企業ではパスワードポリシーを個別に設定したいというニーズは多いと思います。是非、設定してみて下さい。

1. PSOを適用する環境

PSOを適用する環境は、以前の記事で作成したWindows Server 2016のシングルドメイン環境になります。

-

-

Windows Server 2016 Active Directoryにドメインコントローラーを追加する方法

こんにちは、レムシステム株式会社 IT担当の小村(@system_kom)です。Windows Serverの強力な機能であるActive Directoryに関する以前の記事は参考になりましたでしょうか。 前回の記事ではWindows ...

おさらいの意味で、もう一度、記事内のWindowsドメイン環境のパラメーターを記載します。(PSOを利用する上ではドメインの機能レベルがある程度、必要となります。ご注意ください)

ドメインコントローラー1台目

- コンピューター名:WIN2016

- 役割:FSMO/グローバルカタログ/DNS

- IPアドレス:192.168.241.25/24

ドメインコントローラー2台目

- コンピューター名:WIN2016-02

- 役割:グローバルカタログ/DNS

- IPアドレス:192.168.241.26/24

ドメイン環境

- ドメイン名(DNS):2016dom.local

- ドメイン名 (NetBIOS):2016dom

- フォレスト・ドメイン機能レベル:WindowsServer2016

※PSOを利用するためにはドメインレベルとしてWindowsServer2008以上が必要になります。

このパラメーターで設定された環境で作業を進めていきます。

2. PSOを適用するグループとユーザー

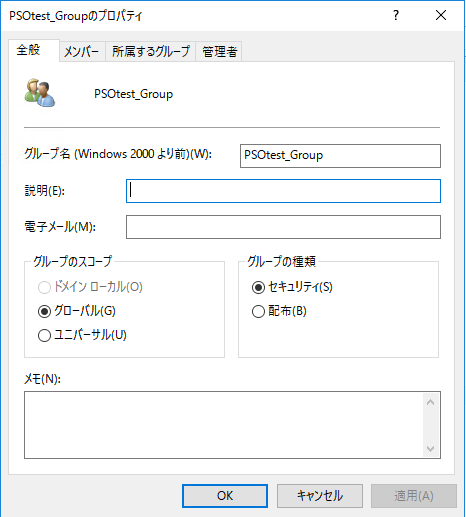

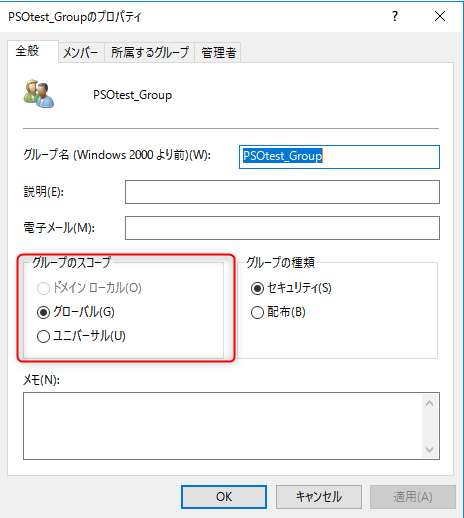

PSOを適用するテスト用のグループとして”PSOtest_Group”を作成しました。(PSOは適用対象がユーザーとグループになる)

なお、PSOを適用できるグループのスコープは”グローバルグループ”になります。

デフォルトでグループを作成することで”グローバルグループ”として作成されますが、念のために留意してください。

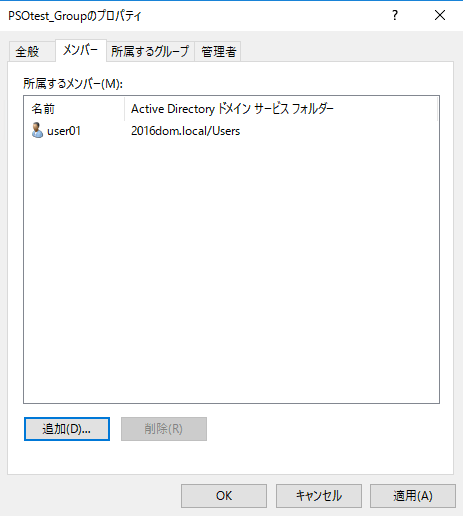

このグループ内には、PSOテスト用のユーザーである”user01”が存在します。

3. PSOの設定

ここからは実際にPSOの設定を説明していきます。それ程難しい部分はありませんので、ゆっくりと落ち着いて作業を進めていただければと思います。

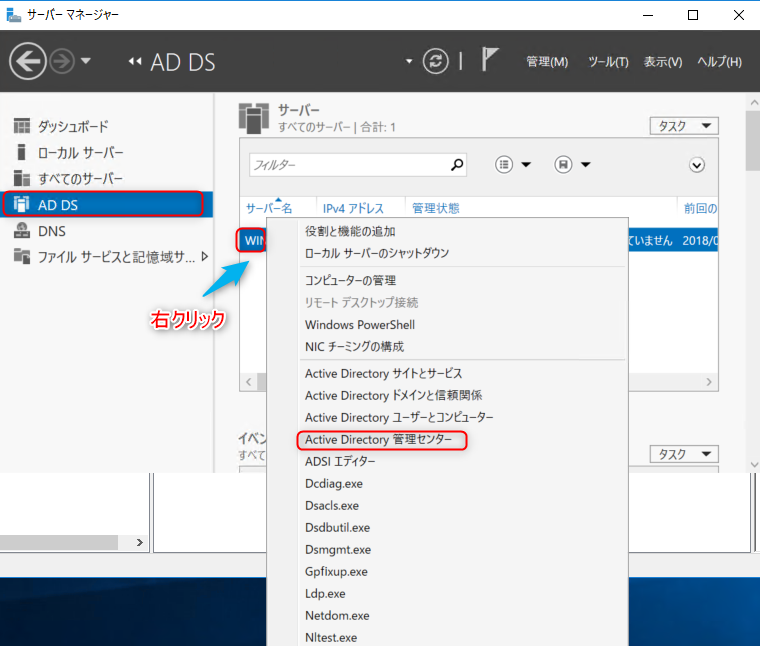

3-1. Active Directory管理センターの起動

PSOはActive Directoryの管理ツールである「Active Directory管理センター」から設定を行います。[サーバーマネージャー][-[AD DS]から表示されるサーバー名を右クリックします。表示されるサブメニューから[Active Directory管理センター]を選択します。

バナーが表示されます。

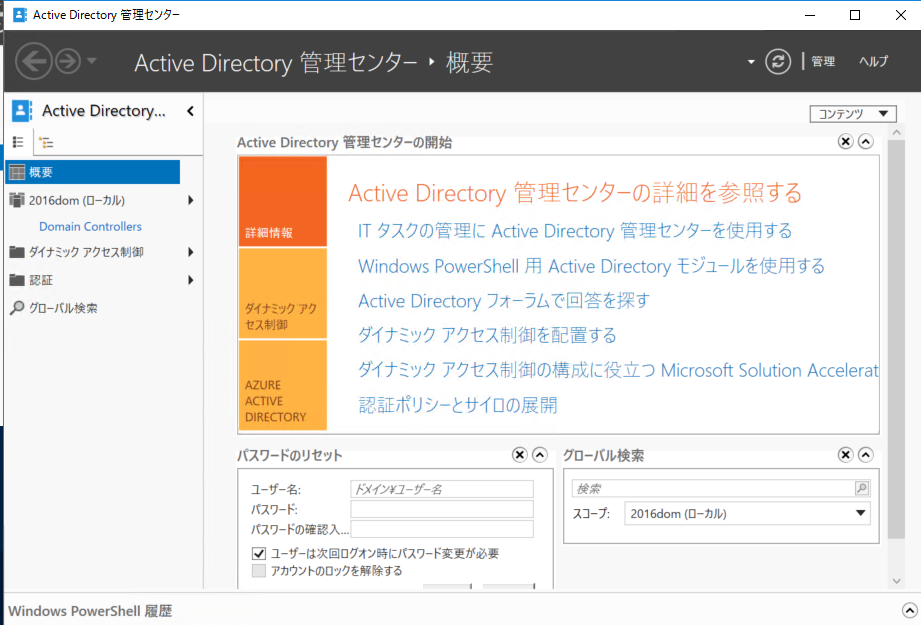

Active Directory管理センターが開きます。

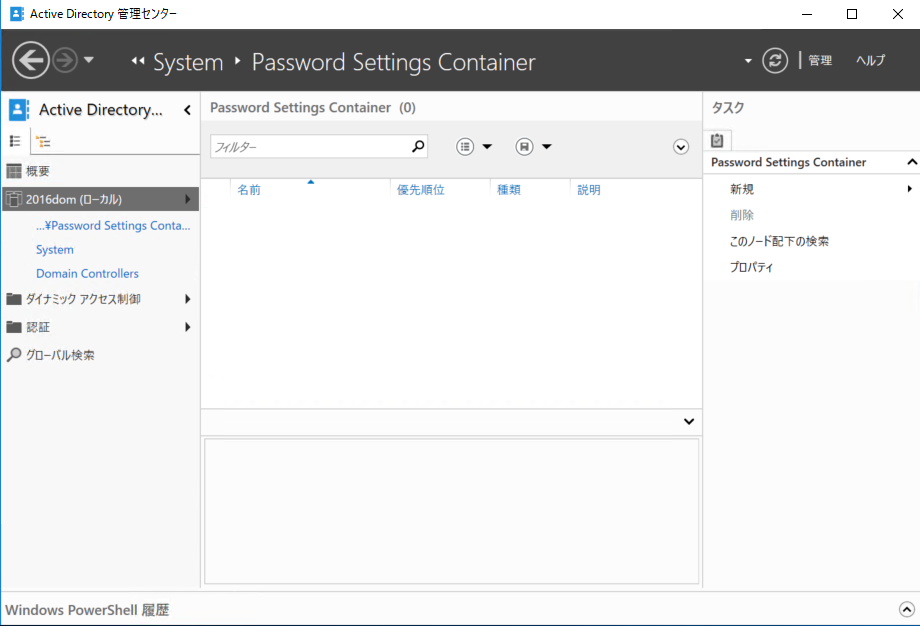

3-2. PSOコンテナーの表示

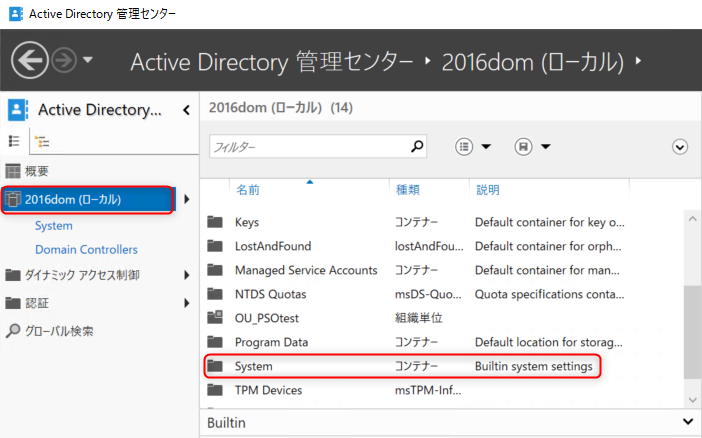

「Active Directory管理センター」の左ペインに表示されているドメイン名(本環境では2016dom(ローカル)をクリックします。右ペインに表示されるコンテナーから[System]をダブルクリックします。

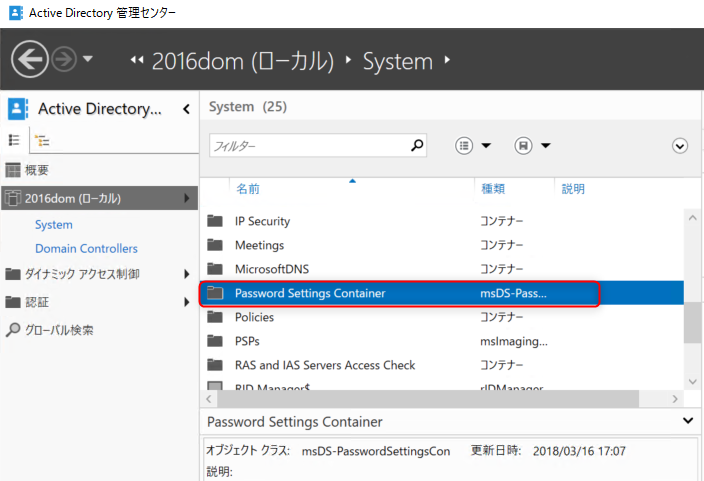

右ペインに[System]コンテナーに含まれるアイテムが表示されます。キーボードの”p”キーをクリックすると[Password Setting Container]まで移動しますので、これをダブルクリックします。

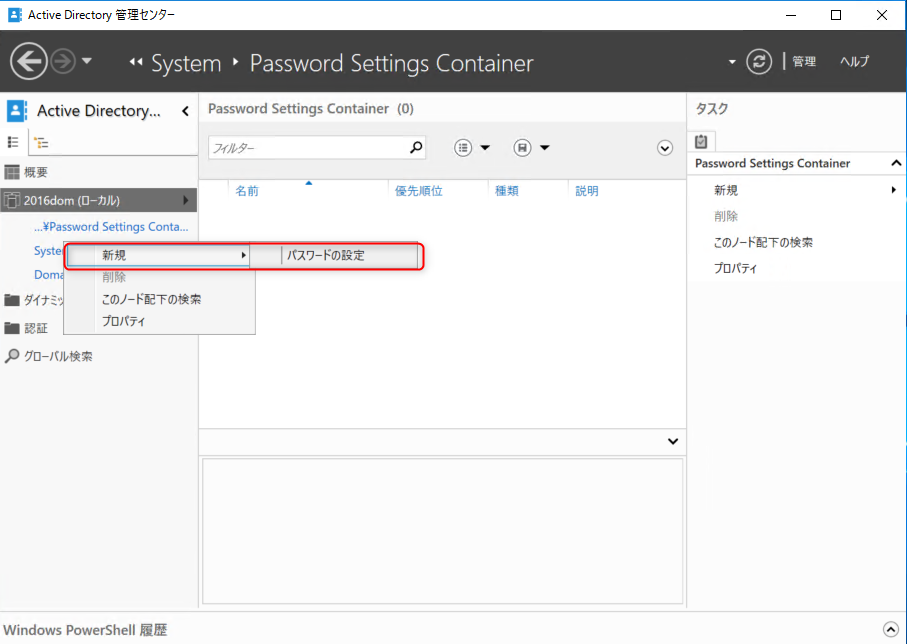

左ペインに表示された[Password Setting Container]が表示されており、右ペインは空白になっています。

右ペインの空白の部分にアイコンを合わせて右クリックするとサブメニューが表示されます。[新規]-[パスワードの設定]をクリックします。

3-3. PSOの設定

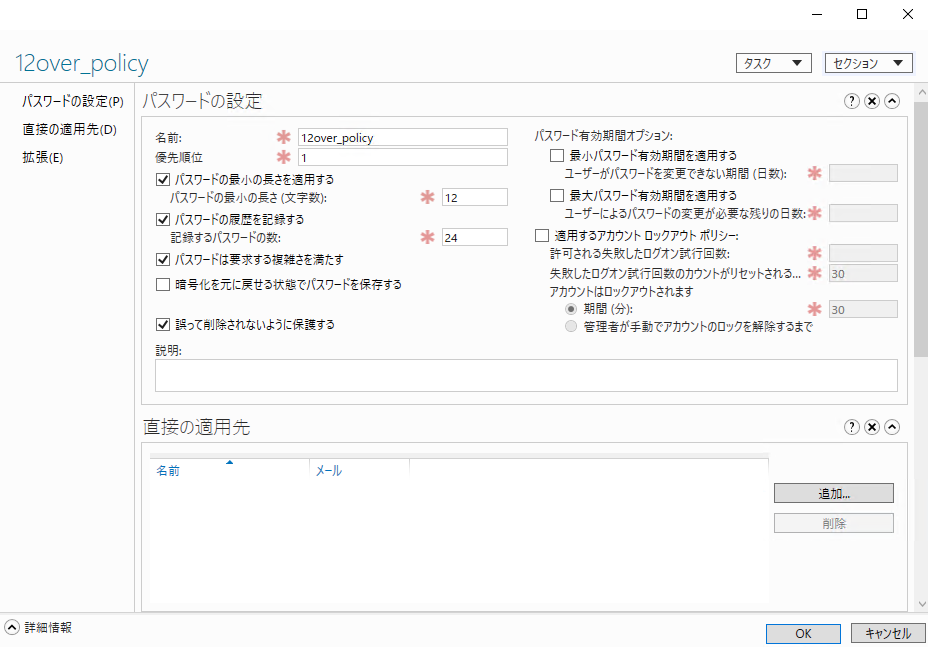

「パスワードの設定の作成」ウィザードが開きます。

ここで要件に応じたなパスワードポリシーを設定します。赤いアスタリスク(*)が付いている項目は設定が必須な項目です。

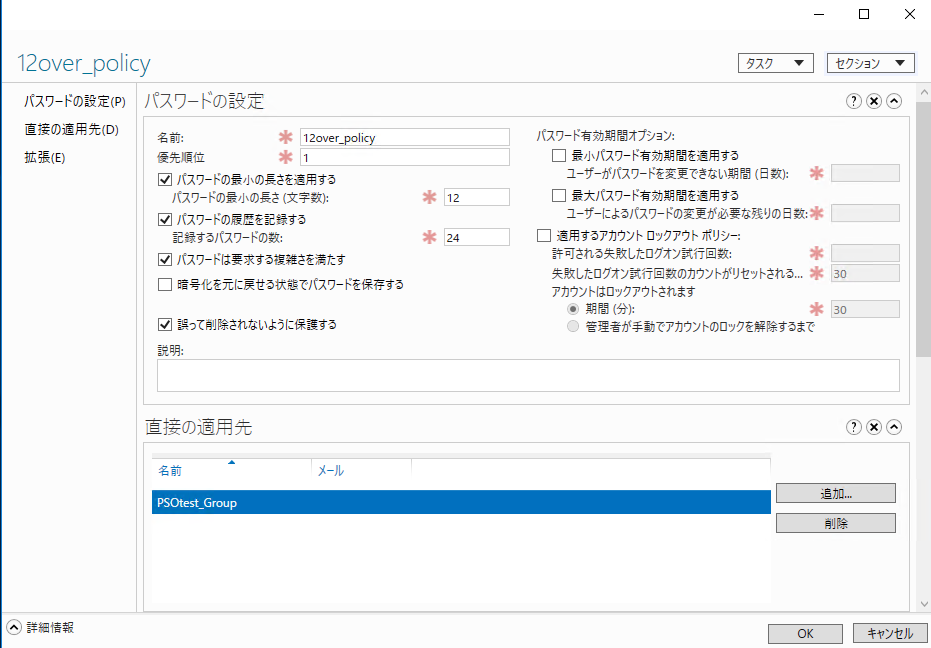

ここでは、以下の内容でPSOの設定を行います。

- パスワードの有効期限は無し(無期限)

- 最低限のパスワード長として12文字以上

- その他の設定はデフォルトのまま

設定が必須となっている項目と、要件に合わせて以下の項目をデフォルトから変更しました。

PSOの基本設定

- ポリシーの名前(任意のポリシー名を指定):12over_policy

- 優先順位(ポリシーが複数ある場合の優先順位、値が小さいほうが優先される):1

- パスワードの最小の長さを適用する(最短のパスワード長を設定)

- パスワードの最小の長さ(最短パスワードの必要となる文字数):12

パスワード有効期間オプション

- 最小パスワード有効期間を適用する(次回のパスワード変更ができるまでの期間):チェックを外します。

- 最大パスワード有効期間を適用する(パスワードの有効期間):チェックを外します。

その他にいくつかの項目がありますが、ここではデフォルトにしています。

これでパスワードポリシーの設定は完了です。

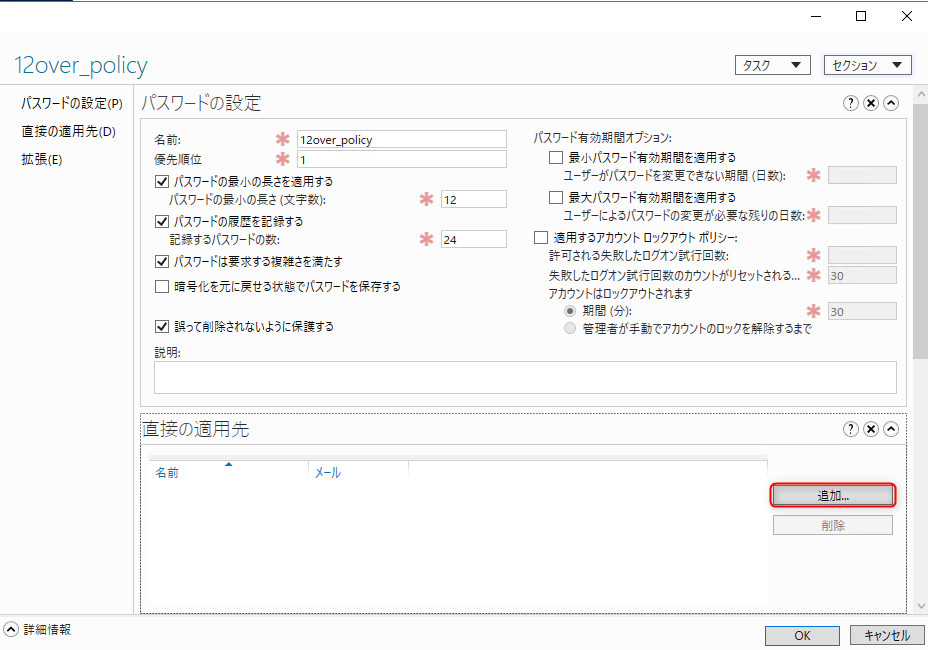

3-4. PSOの適用先設定

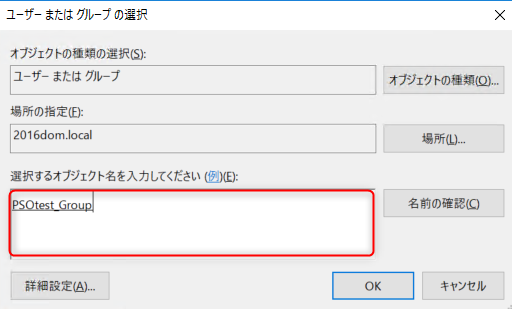

続いて、[直接の適用先]を設定します。この項目では3-3. で作成したPSOの適用先を指定します。[追加]ボタンをクリックします。

PSOの適用先はユーザーかグループを選択できます。本記事ではPSOの適用先として”PSOtest_Group”を作成していますので、このグループを選択します。選択後、[OK]をクリックします。

以下の画面のように[パスワードの設定]と[直接の適用先]のに設定した内容が表示されます。

表示された内容に間違いがないことを確認して[OK]をクリックします。

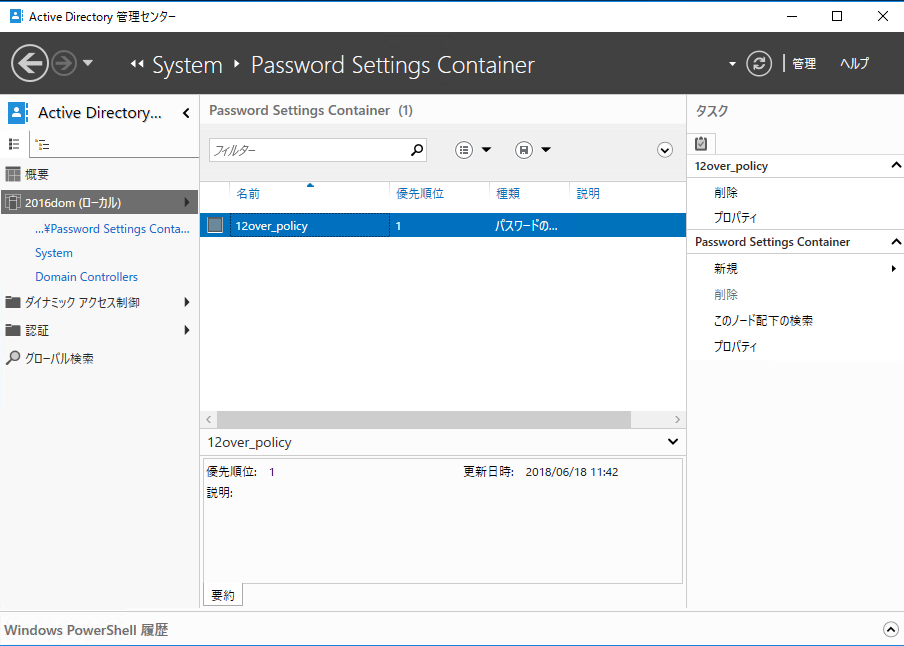

作成が完了すると作成したポリシーが[Password Settings Container]画面の中央ペインに表示されます。

4. PSOの適用確認

項目3. まででPSOの作成が完了しましたので、本章ではPSOが正常に適用されているかの確認手順を紹介します。

PSOが適用されているかの確認は「Active Directory管理センター」からアクセスできるユーザーの拡張プロパティから確認できます。ここでは確認手順について記載します。

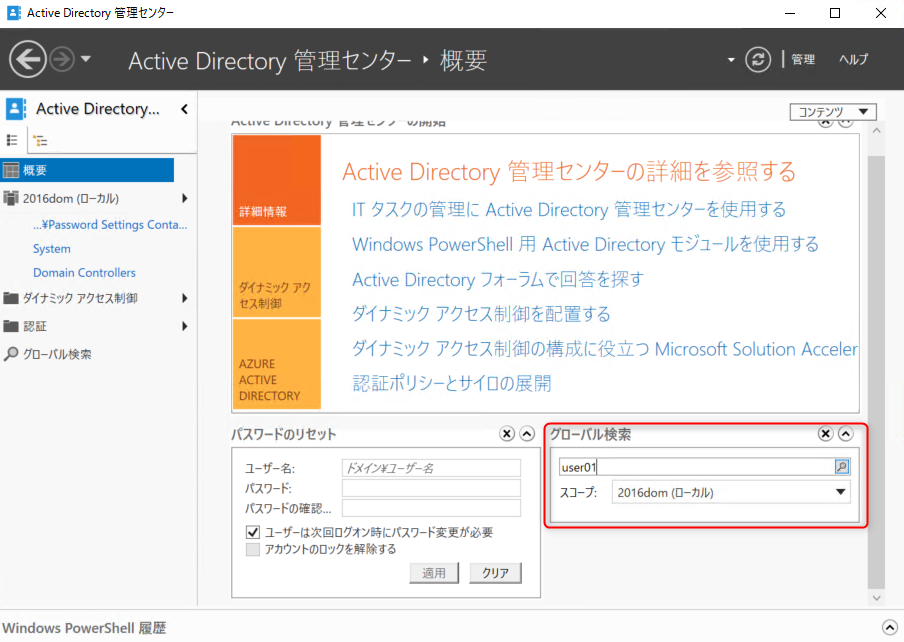

4-1. ユーザーのプロパティを表示

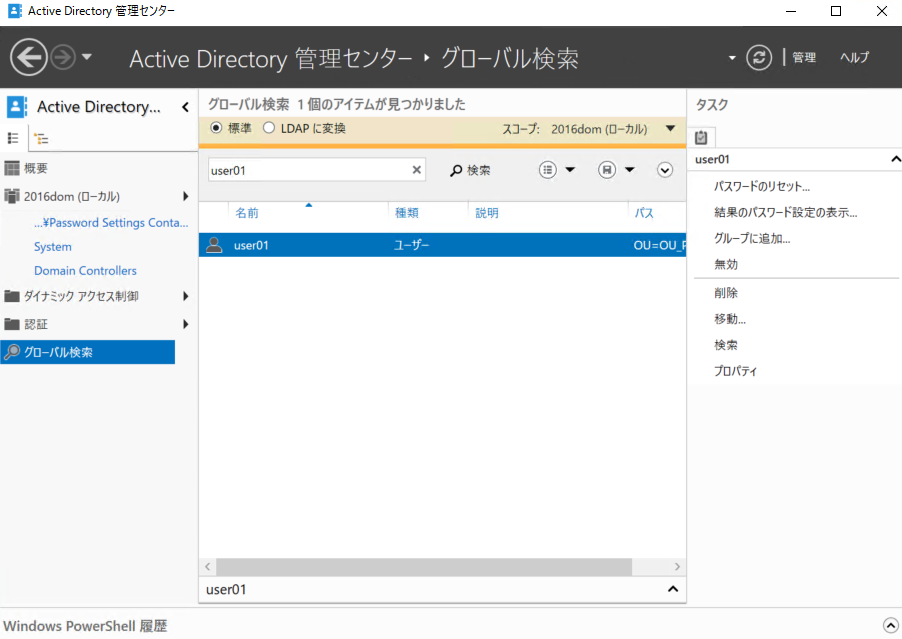

表示された「Active Directory管理センター」のトップ画面、右下にある「グローバル検索」欄にユーザー名(グループ名はNGです)を入力します。ここでは”PSOtest_Group”のメンバーである”user01”を入力しています。

グローバル検索ウィンドウに、検索結果が表示されます。”user01”が表示されています。

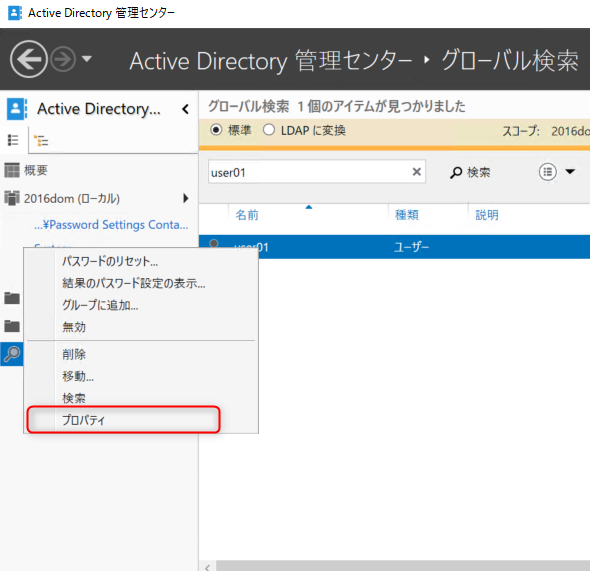

”user01”を右クリックして、表示されたメニューから"プロパティ"を選択します。

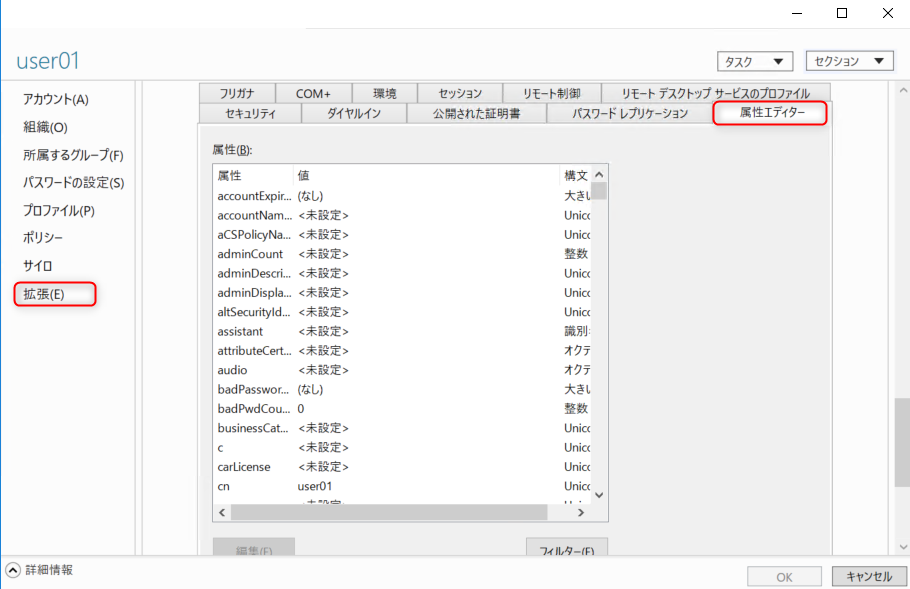

”user01”のプロパティが表示されます。左ペインに表示されているメニューから[拡張]をクリックします。

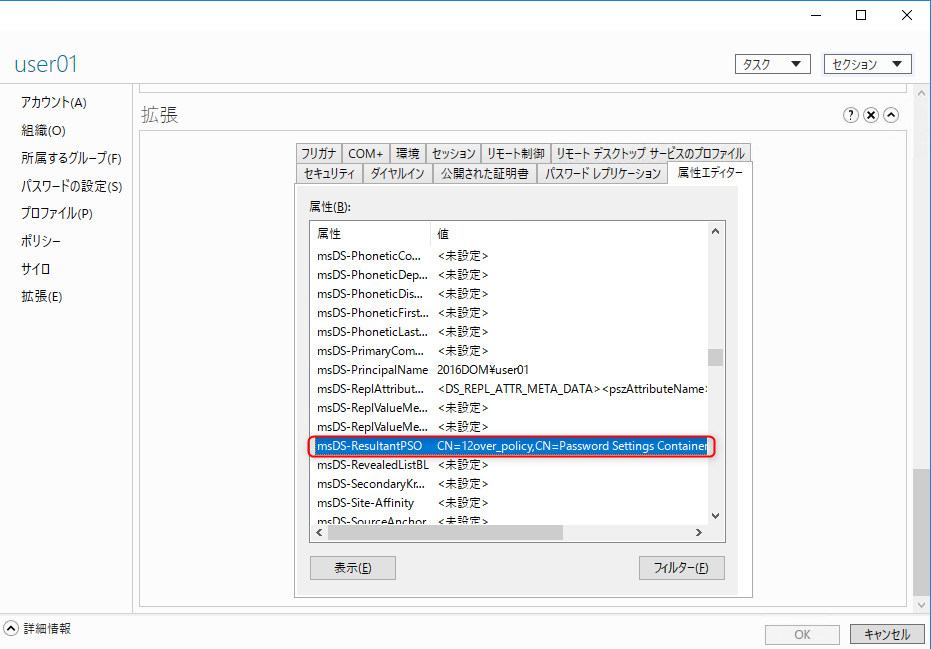

4-2. 属性エディターからの確認

拡張画面が開きます。[属性エディター]タブをクリックします。

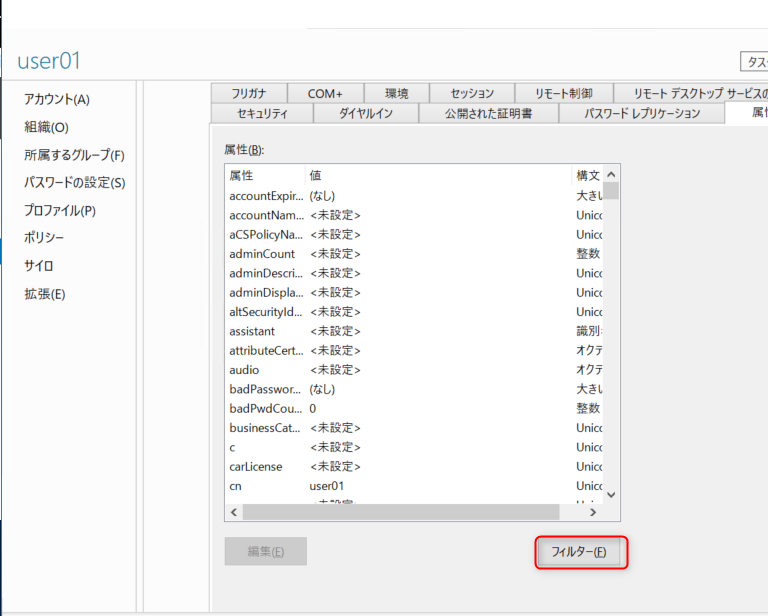

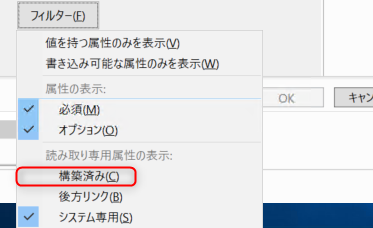

[属性エディター]画面の下部に表示されている[フィルター]をクリックします。

フィルターの[構築済み]をクリックして、チェックを入れます。

属性をスクロールさせて、”msDS-ResultansPSO”項目を探します。”msDS-ResultansPSO”の値に作成したPSO名(ここでは12over_policy)が含まれていれば設定は正常に完了しています。

これでは確認は完了です。

5. PSOが有効になるタイミング

尚、本設定が有効になるのは次回のパスワード変更時からになります。既存のユーザーには次回のパスワード変更までPSOは有効にならないため、直ぐにPSOを適用したい場合は

- 次回のログイン時に強制的にパスワードの変更が必要になるように設定する。

- 管理者がActive Directoryユーザーとコンピューターなどから、パスワードを変更する。

といった作業が必要になります。この点のみ注意してください。

6. まとめ

本記事ではActive Directoryの強力な機能の一つであるPSOの設定手順について説明しました。GPOとPSOを組み合わせることで、殆どの環境では過不足のないパスワードポリシーを設定できると思います。現在、パスワードポリシーで頭を悩ませているのであれば、是非、利用していただきたい機能の一つです。